Manual de Informática

ELABORADO POR LUCERO GALVEZ Y LUCIA REYES

Capitulo No.1

Conceptos Básicos

I. Objetivo General

Conocer el concepto de Informática y sus colaterales.

II. Objetivos Específicos

Conocer las tareas donde la informática ha ayudado a su desarrollo, así como

la historia de la informática.

1. Qué es Informática

Informática es un concepto sinónimo de computación, y lo definiremos como conjunto de conocimientos científicos y de técnicas que hacen posible el tratamiento automático de la información por medio de computadoras.

2. Qué es una Computadora

Una computadora es un dispositivo electrónico capaz de recibir un conjunto de instrucciones y ejecutarlas realizando cálculos sobre los datos numéricos, o bien compilando y correlacionando otros tipos de información.

3. Áreas donde se usan las computadoras

En ninguna otra época como la actual, y estamos hablando específicamente del año

a venido a ser parte de la vida diaria. No existe una sola actividad o área de nuestra vida

ver con las computadoras. Mencionemos algunas de estas áreas.

Oficina

Si usted trabaja en una institución ya sea privada o estatal notara que no existe ninguna actividad que no tenga que ver con la computadora; desde el hecho de hacer una nota hasta la actividad

por un servicio; marcar la entrada así como computadora; el control de llamadas telefónicas por los empleados de la empresa; la exposición de alguna charla o conferencia para un grupo de personas.

Que diremos de las actividades de un hospital por ejemplo; desde el control de emergencias hasta la sala de operaciones; el control cardíaco en los pacientes; todo tipo de aparato que antes

han sido transformados en aparatos electrónicos controlados con una computadora, como ser un pulmón artificial, la bomba de cobalto para el cáncer. Actualmente la mejor manera de hacer un examen medico.

Industria

Actualmente ya no es posible hacer una actividad en la industria que no tenga que ver con el uso de

computadoras. Desde la producción de aparatos médicos hasta la gran industria automovilística; desde la

producción de alimentos hasta la producción de aparatos que controlan el vuelo de aviones; en la industria

Al llegar el furgón al portón de salida era imposible comprobar si en realidad iban las bolsas rotas que

habían sido reportadas. La empresa contrató los servicios de una empresa para buscar una solución del problema; la solución planteada por dicha empresa fue la siguiente:

Se puso un dispositivo conectado a la banda que detectaba cuando una bolsa se rompía; este dispositivo consistía en una serie de cámaras que tomaban una fotografía cada vez que se rompía una bolsa de cemento

4. Las computadoras y la tecnología

El mundo de la alta tecnología nunca hubiera existido de no ser por el desarrollo del ordenador o

computadora. Toda la sociedad utiliza estas maquinas, en distintos tipos y tamaños, para almacenamiento y

manipulación de datos. Los equipos informáticos han abierto una nueva era en la fabricación gracias a las técnicas de automatización, y han permitido mejorar los sistemas modernos de computación. Son herramientas esenciales prácticamente en todos los campos de investigación y en tecnología aplicada.

5. Tipos de computadoras

En la actualidad se utilizan dos tipos principales de computadoras: analógicas y digitales. Sin embargo, el término computadora suele utilizarse para referirse exclusivamente al tipo digital. Las computadoras analógicas aprovechan la similitud matemática entre las interrelaciones físicas de determinados problemas y emplean circuitos electrónicos o hidráulicos para asimilar el problema físico.

Las instalaciones que contienes elementos de ordenadores digitales y analógicos se denominan

ordenadores híbridos. Por lo general se utilizan para problemas en los que hay que calcular grandes

cantidades de ecuaciones complejas, conocidas como integrales de tiempo. En un ordenador digital también

5.1 Computadoras analógicas

La computadora analógica es un dispositivo electrónico o hidráulico diseñado para manipular la entrada de datos en términos de, por ejemplo, niveles de tensión o presiones hidráulicas, en lugar de hacerlos como datos numéricos. El dispositivo de cálculo analógico más sencillo es la regla de cálculo que utiliza longitudes de escalas especialmente calibradas para facilitar la multiplicación, la división y otras funciones. En la típica computadoras analógica electrónica.

5.2 Computadoras digitales

Todo lo que hace una computadora digital se basa en una operación: la capacidad de determinar si un

conmutador, o “puerta”, esta abierto o cerrado. Es decir, la computadora puede reconocer sólo dos estados en cualquiera de sus circuitos microscópicos: abierto o cerrado (encendido o apagado), alta o baja tensión o, en el caso de numero, 0 o 1. Sin embargo es la velocidad con la cual el ordenador realiza este acto tan sencillo lo que lo convierte en una maravilla de la tecnología moderna. Las velocidades de la computadora se miden en megahercios, o millones de ciclos por segundo. Una computadora con una velocidad de reloj de 100 MHz, velocidad bastante representativa de un microordenador o microcomputadora, es capas de ejecutar 100 millones de operaciones discretas por segundo. Las microcomputadoras de las compañías pueden ejecutar entre 150 y 200 millones de operaciones por segundo, mientras que las computadoras utilizadas en aplicaciones de investigación y de defensa alcanzan velocidades de miles de millones de ciclos por segundo.

La velocidad y la potencia del cálculo de las computadoras digitales se incrementan aún más por la

cantidad de datos manipulados durante cada vez, dicho conmutador puede representar solamente dos

comandos o números. Así, ON simbolizaría una operación o un número mientras que OFF simbolizara otra u otro. Sin embargo al verificar grupos de conmutadores enlazados como una sola unidad, la computadora aumenta el número de operaciones que puede reconocer en cada ciclo.

6. Historia

La primera maquina de calcular mecánica, un precursor de la computadora digital, fue inventada en 1642 por el matemático francés Blaise Pascal. Aquel dispositivo utilizaba una serie de ruedas de diez dientes en las que cada una de los dientes representaba un digito del 0 al 9. Las ruedas estaban conectadas de tal manera que podían sumarse números haciéndolas avanzar el numeró de dientes correcto.

Blaise Pascal En 1670 el filosofo y matemático alemán Gottfried Wilhelm Leibniz perfeccionó esta máquina e invento una también podía multiplicar.

El inventor francés Joseph Marie Jacquard, al diseñar un telar automático, utilizo delgadas placas de

madera perforadas para controlar el tejido utilizado en los diseños complejos.

Durante la década 1880 el estadístico estadounidense Herman Hollerith, concibió la idea de utilizar tarjetas perforadas.

6.1 La máquina analítica

Maquina diferencial de Babbage considerada por muchos como predecesora directa de los modernos

dispositivos de cálculo, la máquina diferencial era capaz de calcular tablas matemáticas. La maquina

analítica, ideada también por Babbage, habría sido una autentica computadora programable si hubiera

contado con la financiación adecuada. Las circunstancias quisieron que ninguna de las maquinas pudieran construirse durante se vida, aunque esta posibilidad estaba dentro de la capacidad tecnológica de la época.

Máquina diferencial de Babbage

También en el siglo XIX el matemático e inventor británico Charles Babbage elaboró los principios de la computadora digital moderna. Invento una serie de maquinas como la maquina diferencial, diseñada para solucionar problemas matemáticos complejos. Muchos historiadores consideran a Babbage y a su socia, la matemática británica Augusta Ada Bayron (1815-1852), hija del poeta ingles Lord Bayron, como a los verdaderos inventores de la computadora digital moderna. La tecnología de aquella época no era capaz de trasladar a la práctica sus acertados conceptos; pero una de sus invenciones, la maquina analítica, no tenía muchas de las características de una computadora moderna. Incluía una corriente, o flujo de entrada en

forma de paquete de tarjetas perforadas, una memoria para guardar los datos, un procesador para las

operaciones matemáticas y una impresora para hacer permanente el registro.

6.2 Principales computadoras

Las computadoras analógicas comenzaron a construirse a principios del siglo XX. Los primeros modelos realizaban los cálculos mediante ejes y engranajes giratorios. Con estas maquinas se evaluaban las

aproximaciones numéricas de ecuaciones demasiado difíciles como para poder ser resueltas mediante otros métodos. Durante las dos guerras mundiales se utilizaron sistemas informáticos analógicos, primero mecánicos y más tarde eléctricos, para predecir la trayectoria de los torpedos en los submarinos y para el manejo de distancia de las bombas en la aviación.

6.3 Computadoras electrónicas

UNIVAC

La primera computadora electrónica comercial, la UNIVAC I, fue también la primera capaz de procesar información numérica y textual diseñada por J. Prespert Eckeret y Jonh Mauchly, cuya empresa se integró

posteriormente en Remington Rand, la maquina marco el inicio de la era informática.

UNIVANC Colossus Durante la II guerra mundial (1939-1945) un equipo de científicos y matemáticos que trabajaban en bletchley park al norte de Londres, crearon lo que se considero la primera computadora digital totalmente electrónica: el colossus. Hacia diciembre de 1943 el colossus, que incorporaba 1500 válvulas o tubos de vasillo, era ya operativo. Fue utilizada por el equipo dirigido por Alan Turing para descodificar los mensajes de radio cifrado de los almacenes. En 1939 y con independencia de este proyecto, John Atanasoff y Clifford Berry ya habían construido un prototipo de maquina electrónica en lowa state collage (EEUU).

ENIAC

EL ENIAC (siglas en inglés de “calculador e integrador numérico electrónico”) fue la primera computadora digital totalmente electrónica. Construida en la Universidad de Pensilvana en 1946, siguió funcionando hasta 1955. EL ENIAC contenía 18000 válvulas de vació, y para programarlo había que cambiar manualmente el cableado. UPI/THE BETTMANN ARCHIVE/cobas.

EL ENIAC contenía 18000 válvulas de vació y tenia una velocidad de barios cientos de multiplicaciones por minuto, pero su programa estaba conectado al procesador y debía ser modificado manualmente.

A finales de la década de 1950 el uso del transistor en la computadora marco el advenimiento lógico más pequeños, rápidos y versátiles de lo que permitían las maquinas con válvulas. Como los transistores utilizan mucha menos energía tienen una vida útil mas prolongada, a su desarrollo se debió el surgimiento de

maquinas mas perfeccionadas que fueron llamadas computadoras de segunda generación. Los

componentes se hicieron más pequeños, así como los espacios entre ellos, por lo que la fabricación del sistema resultaba más barato.

6.4 Circuitos integrados

Los circuitos integrados han hecho posible la fabricación del microordenador o microcomputadora. Sin ellos,

los circuitos individuales y sus componentes ocuparían demasiado espacio como para poder conseguir un

diseño compacto. También llamamos chip, un circuito integrado típico consta de varios elementos como reóstatos, condensadores y transistores integrados en una única pieza de cilicio. En los mas pequeños, los elementos de circuito pueden tener un tamaño de apenas unos centenares de átomos, lo que a permitido crear sofisticadas computadoras del tamaño de un cuaderno. Una placa de circuito de una computadora típica incluye numerosos circuitos integrados interconectados entre si.

Circuito Integrado A finales de la década de 1960 apareció el circuito integrado (CI) que posibilito la fabricación de varios transistores en un único sustrato de cilicio en el que los cables de interconexión iban soldados. El circuito integrado permitió una posterior reducción del precio, el tamaño y los porcentajes de error. El microprocesador se convirtió en una realidad a mediados de la década de 1970, con la introducción del circuito de integración a gran escala (LSI, acrónimo de Larger Scale Integrate) y, más tarde, con el circuito de integración a mayor escala (BLSI, acrónimo de Very Large Scale Integrate), con varios miles de transistores interconectados soldados sobre un único sustrato de cilicio.

Capítulo No.2

Informática y Otros Componentes

I. Objetivos Generales

Conocer el concepto de informática y conceptos colaterales

II. Objetivos Específicos

Conocer los diferentes conceptos relacionados con la informática

1. Fichero o Archivo e Informática

No podemos hablar de informática sin hablar del concepto de archivo, pues están íntimamente

relacionados: un Archivo o Fichero (informática), es un conjunto completo de información identificado con un

nombre.

Puede ser un programa, un conjunto de datos utilizados por el programa o un documento creado por los usuarios. Los archivos son las unidades básicas de almacenamiento que permiten a la computadora distinguir entre los diversos conjuntos de información. Aunque no siempre es el caso, un archivo se suele encontrar en un formato legible por los usuarios. Aun así, en un archivo se agrupan instrucciones.

2. Tecnología e Informática

El advenimiento de la computadora ha facilitado enormemente el uso de ciclos de realimentación en los procesos de fabricación. En combinación, las computadoras y los ciclos de realimentación han permitido el

desarrollo de maquinas controladas numéricamente (cuyos movimientos están controlados por papel

perforado o cintas magnéticas) y centros de maquinado (maquinas herramientas que pueden realizar varias operaciones de maquinado diferente).

La aparición de las combinaciones de microprocesadores y computadoras ha posibilitado el desarrollo de la tecnología de diseño y fabricación asistido por computadora (CAD/CAM). Esta tecnología combina una pequeña computadora

con una pantalla de monitor de rayos catódicos, un teclado de maquina de escribir y una impresora. Se utiliza para editar texto, preparar cartas modelo personalizada para su destinatario y gestionar listas de correo y otros datos. El sistema es capaz de realizar muchas otras tareas que han incrementado la productividad de la oficina.

3. Seguridad e Informática

Se le llama seguridad informática a las técnicas desarrolladas para proteger los equipos informáticos

individuales y conectados en una red frente a daños accidentales o intencionados. Los daños a los

sistemas informáticos incluyen entre otros los siguientes aspectos:

Seguridad

a. Mal funcionamiento del hardware.

b. Pérdida física de datos y el acceso a bases de datos por persona no autorizadas.

Diversas técnicas sencillas pueden dificultar la delincuencia informática. Por ejemplo, para la protección se

recomienda las siguientes técnicas sencillas:

a. Evitar el acceso a información confidencial la información impresa.

b. Impedir que otras personas puedan observar la pantalla de la computadora.

c. Manteniendo la información y las computadoras bajo llave o retirando de la mesa los documentos

sensibles.

Sistema Seguro

Sin embargo, impedir los delitos informáticos exige también métodos más complejos. Entre los métodos mas complejos que se recomiendan para proteger un sistema informático tenemos los siguientes:

a. Instalación de programas antivirus

Los virus informáticos son programas, generalmente destructivos, que se introducen en la computadora (al leer un disco o acceder a una red informática) y pueden provocar perdida de la información (programas y datos) almacenada en el disco duro. Existen programas antivirus que los reconocen y son capaces de “inmunizar” o eliminar el virus de la computadora.

b. Instalación de UPS

Para evitar problemas en caso de apagón eléctrico existen las denominadas UPS acrónimo de

(Uninterrupted Power Supply), baterías que permiten mantener el sistema informático en funcionamiento, por lo menos el tiempo necesario para apagarlo sin perdida de datos. Sin embargo, la única forma de garantizar la integridad física de los datos es mediante copias de seguridad.

c. Instalar sistemas de acceso e identificación

El mayor problema que tienen que resolver las técnicas de seguridad informática es el acceso no autorizado a datos. En un sistema seguro el usuario, antes de realizar cualquier operación, se tiene que identificar mediante una clave de acceso. Las claves de acceso son secuencias confidenciales de caracteres que permiten que los usuarios autorizados puedan acceder a una computadora. Para ser eficaces, las claves de acceso deben resultar difíciles de adivinar. Las claves eficaces suelen contener una mezcla de caracteres y símbolos que no corresponden a una palabra real. Además, para aumentar la seguridad, los sistemas informáticos suelen limitar el número de intentos de introducir la clave.

d. Instalación de un sistema de tarjetas de contraseña

Pantalla pidiendo clave las tarjetas de contraseña son tarjetas de plástico que no pueden ser manipuladas, dotadas de un microprocesador que almacena una clave de acceso que cambia frecuentemente de forma automática. Cuando se entra en una computadora mediante una tarjeta de acceso, la computadora lee la clave de la tarjeta y otra clave introducida por el usuario, y las compara respectivamente con una clave idéntica a la de la tarjeta (que la computadora genera automáticamente) y con la clave de acceso del usuario, que está

almacenada en una lista confidencial.

e. Otros

En el futuro, es posible que las claves y las tarjetas de acceso se vean reforzadas por mecanismos

biométricos basados en características personales únicas como las huellas dactilares, los capilares de la retina, las secreciones de la piel, el acido desoxirribonucleico (ADN), las variaciones de la voz o los ritmos de teclado. Sistemas operativos como Mac OS, UNIX y Windows-NT permiten restringir el acceso a recursos del sistema (ficheros, periféricos…) de acuerdo con esa identificación.

Seguridad de los datos

Los hackers son usuarios muy avanzados que por su elevado nivel de conocimientos técnicos son capaces

de superar determinadas medidas de protección. Internet, con sus grandes facilidades de conectividad,

permite a un usuario experto intentar el acceso remoto a cualquier maquina conectada, de forma anónima.

Las redes corporativas a Internet; en el caso de que sea imprescindible esta conexión se utilizan los

llamados cortafuegos, una computadora situada entre las computadoras de una red corporativa e Internet.

Hacker

Unas computadoras especiales denominadas servidores de seguridad proporcionan conexiones seguras entre las computadoras conectadas en red y los sistemas externos como instalaciones de almacenamiento de datos o de impresión. Estas computadoras de seguridad emplean el cifrado en el proceso de dialogo inicial, el comienzo del intercambio electrónico, lo que evita una conexión entre dos computadoras a no ser que cada una de ellas reciba confirmación de la identidad del otro.

4. Utilitarios e Informática

Los utilitarios o utilidades, son programas diseñados para realizar una función determinada, por ejemplo un editor, un depurador de código o un programa para recuperar datos perdidos o borrados accidentalmente en el disco duro. El término utilitario se refiere normalmente al software que resuelve problemas relacionados con la administración del sistema de la computadora.

Existen en nuestros medios programas utilitarios que nos ayudan a resolver gran cantidad de problemas, entre ellos tenemos las llamadas utilidades Norton, Disk Manager, etc.

Un programa de utilidades es un buen amigo

5. Memoria e Informática

Se le llama memoria a los circuitos que permiten almacenar y recuperar la información. En un sentido más amplio, puede referirse también a sistemas externos de almacenamiento, como las unidades de disco o de cinta. Por lo general se refiere solo al semiconductor rápido de almacenaje (RAM) .

Placa de memoria

Existen dos tipos de memoria interna: RAM y ROM

5.1 Memoria RAM

Memoria de acceso aleatorio o RAM; esta memoria esta basada en semiconductores que puede ser leída y

escrita por el microprocesador u otros dispositivos de hardware. Es un acrónimo del inglés (Random

Access Memory).

El acceso a las posiciones de almacenamiento se puede realizar en cualquier orden. Actualmente la

memoria RAM para computadoras personales se suele fabricar en módulos insertables llamados DIMM, SODIMM y SIMM.

5.2 Memoria ROM

Memoria de solo lectura o ROM; está memoria esta basada en semiconductores que contiene instrucciones o datos que se pueden leer pero no modificar. En las computadoras IBM PC y compatibles, las memorias ROM suelen contener el software necesario para el funcionamiento del sistema. Para crear un chip ROM, el diseñador facilita a un fabricante de semiconductores la información o las instrucciones que se van a almacenar. El fabricante produce entonces uno o más chips que contienen esas instrucciones o datos.

6. Código (Lenguaje de Programación) e Informática

Código es un término genérico para nombrar las instrucciones del programa, utilizadas en dos sentidos

generales. El primero se refiere al código fuente (Lenguaje Fuente), legible a simple vista, que son las

instrucciones escritas por el programador en un lenguaje de programación. El segundo se refiere al código maquina ejecutable (Lenguaje de Maquina), que son las instrucciones convertidas de código fuente a

instrucciones que el ordenador o computadora puede leer.

6.1 Lenguaje de Programación

En informática, cualquier lenguaje artificial que puede utilizarse para definir una secuencia de instrucciones para su procesamiento por una computadora es un lenguaje de programación. Es complicado definir qué es y qué no es un lenguaje de programación. Se asume generalmente que la traducción de las instrucciones a un código que comprende, la computadora debe ser completamente sistemática.

Normalmente es la computadora la que la realiza la traducción.

‛Private sub SElECCIONAR_Click()

‛IfCONSULTA.Rows <> 1 then

‛ CONSULTA.Col =0

‛ TXTCODIGO = CONSULTA. Text

‛ Frame.Visible = false

‛ BARRA.Enabled = trae

‛End If

‛End Sub

Un programa informático para determinada tarea puede escribirse en varios lenguajes. Según la función, el

programador puede optar por el lenguaje que implique el programa menos complicado. También es

importante que el programador elija el programa mas flexible y mas ampliamente compatible para el caso de que el programa tenga barias aplicaciones.

Entre los lenguajes de programación más conocidos en nuestro ambiente tenemos los siguientes: Visual

Basic, Delfi, FoxPro, SQL, etc.

6.2 Lenguajes de bajo nivel

Vistos a muy bajo nivel, los microprocesadores procesan exclusivamente señales electrónicas binarias. Dar

una instrucción a un microprocesador supone en realidad enviar series de unos y ceros espaciadas en el tiempo de una forma determinada. Esta secuencia de señales se denomina código maquina. El código representa normalmente datos y números e instrucciones para manipularlos. Un modo mas fácil de comprenderle el código maquina es dando a cada instrucción un nemonico, como por ejemplo STORE, ADD o JUMP. Esta abstracción da como resultado el ensamblador, un lenguaje de muy bajo nivel que es especifico de cada microprocesador.

Sistema Binario

Los lenguajes de bajo nivel permiten crear programas muy rápidos, pero que son a menudo difíciles de aprender. Más importante es el hecho de que los programas escritos en un bajo nivel son prácticamente

específicos para cada procesador. Si se quiere ejecutar el programa en otra maquina con otra tecnología,

será necesario reescribir el programa desde el principio.

Programador

6.3 Lenguajes de alto nivel

Por el general se piensa que las computadoras son maquinas que realizan tareas de cálculos o

procesamientos de textos. La descripción anterior es solo una forma esquemática de ver una computadora.

Hay un alto nivel de abstracción entre lo que se pide a la computadora y lo que realmente comprende.

Existe también una una relación compleja entre los lenguajes de alto nivel y el código maquina.

Los lenguajes de alto nivel son normalmente fáciles de aprender porque están formados por elementos de lenguajes naturales, como el inglés. EN BASIC, el lenguaje de alto nivel mas conocido, los comandos como“IF CONTADOR = 10 THEN STOP” pueden utilizarse para pedir a la computadora que pare si contador es igual a 10. Por desgracia para muchas personas esta forma de trabajar es un poco frustrante, dado a que a pesar de que las computadoras parecen comprender un lenguaje natural, lo hace en realidad de una forma rígida y sistemática.

6.4 Intérpretes y compiladores

La traducción de una serie de instrucciones en lenguaje ensamblador (el código fuente) a un código

maquina (o código objeto) no es un proceso muy complicado y realizado normalmente por un programa oficial llamado compilador. La traducción de un código fuente de alto nivel a un código maquina también se

realiza con un compilador, en este caso mas complejo o mediante un interprete. Un compilador crea una lista de instrucciones de código maquina, el código objeto, basándose en un código fuente.

7. Dirección e Informática

En informática se llaman dirección al valor que representa una ubicación accesible en una computadora .Las direcciones de un sistema pueden corresponder a distintos dispositivos como pueden ser la memoria o los puertos de entrada o de salida, de manera que los datos pueden leerse o escribirse solo en dicha ocasión. Cada dirección es única y representa solamente un elemento en la memoria o un puerto, nunca los dos ala vez.

Dirigir, o direccional, significa hacer referencias a una determinada ubicación de almacenamiento.

8. Directorio e Informática

Un directorio en informática, es una organización jerárquica de nombres de archivos almacenados en un disco. El directorio superior se denomina directoria raíz, los directorios existentes dentro de otro directorio se denominan subdirectorios. Según la forma en que el sistema operativo soporte los directorios, los nombres de los archivos allí contenidos pueden verse y ordenarse de distinto modo como por ejemplo alfabéticamente, por fecha o por tamaño, o en forma de iconos en una interfaz grafica de usuario. Lo que el usuario ve como directorio esta soporta en el sistema operativo en forma de tablas de datos, guardadas en el disco que contiene las características asociadas con cada archivo, así como la ubicación de este dentro del disco.

9. Carácter e Informática

Carácter en informática, es una letra, un número, un signo de puntuación u otro símbolo o código de control.

Un carácter no es necesariamente visible en pantalla o sobre el papel. Por ejemplo, un espacio tiene la

misma calidad de carácter que una ‛ a ‛ o que cualquiera de los dígitos del cero al nueve. Los equipos

informáticos utilizan los llamados caracteres de control (no visibles) para almacenar información sobre el aspecto (formato) y transmitir información almacenada electrónicamente. Un carácter también puede indicar

un retorno de carro o una marca de párrafo en un documento de procesador de texto, también pueden ser una señal para que suene un pitido, para iniciar una nueva página o para marcar el final de un archivo.

10. Bit e Informática

Bit, en informática, acrónimo de Binary Digit (Digito Binario), que adquiere el valor 1 o 0 en el sistema numérico binario. En el procesamiento y almacenamiento informático un bit es la unidad de información mas pequeña y manipulada por la computadora, y esta presentada físicamente por un elemento como un

único pulso enviado atreves de un circuito, o bien como un pequeño punto en un disco magnético capaz de almacenar un cero o un 1. la representación de información se logra mediante la agrupación de bits para lograr un conjunto de valores mayor que permita manejar mayor información.

11. Byte e Informática

Byte, en informática, es una unidad de información que consta de 8 bits; en procesamiento informático e informático, y almacenamiento, el equivalente a un único carácter, como puede ser una letra, un numero o un signo de puntuación. Como el byte representa solo una pequeña cantidad de información, la cantidad de memoria y almacenamiento de una maquina suele indicarse en Kilobytes (1024 Bytes), en megabytes (1.048.576 Bytes) o en gigabytes (1024 Megabytes).

12. Procesador de Texto e Informática

Procesador de texto, en informática, es una aplicación utilizada para la manipulación de documentos

basados en textos. Es el equivalente electrónico de papel, el bolígrafo, la maquina de escribir, el borrador y el diccionario. Dependiendo del programa y el equipo que se use, los procesadores de textos pueden

mostrar los documentos bien en modo texto, usando selección de texto, subrayado o colores para presentar cursivas, negritas y otro formato. O bien puede formarlo en modo WYSIWYG, en el que los formatos Y las distintas fuentes aparecen en la pantalla tal y como lo harán en la pagina impresa. Todos los procesadores de texto ofrecen funciones para dar formato a los documentos, como cambios de tipos de letra,

13. Programas hojas de Cálculo e Informática

Un programa de hoja de cálculo, en informática, es un programa de aplicación utilizado normalmente en tareas de creación de presupuesto o previsiones, y en otras tareas financieras. En un programa de hoja de calculo, los datos y las formulas necesarias se introducen en formularios tabuladores (hoja de calculo u hoja de trabajo), y se utilizan para analizar, controlar, planificado evaluar el impacto de los cambios reales o propuestos sobre una estrategia económica. Los programas de hojas de cálculo usan filas, columnas y

celdas.

Algunos programas de hojas de cálculo permiten también vincular una hoja de cálculo a otra que contenga

información relacionada y pueden actualizar de forma automática los datos de las hojas vinculadas. Los programas de hojas de cálculo pueden incluir también utilidades de macros; algunas se pueden utilizar para crear y ordenar bases de datos.

Capítulo No.3

Partes de una computadora.

I. Objetivo General

Partes de una computadora

II. Objetivos específicos

Conocer las diferentes partes de una PC

1. Generalidades

Toda PC esta formada por una serie de dispositivos que hacen el conjunto necesario para que la misma

funcione de la manera mas adecuada y funcionalmente en buenas condiciones.

Aunque una PC tiene varios dispositivos, realmente solo tres de ellos son absolutamente necesarios para que se puedan hacer los trabajos mas relevantes para necesidad de los usuarios.

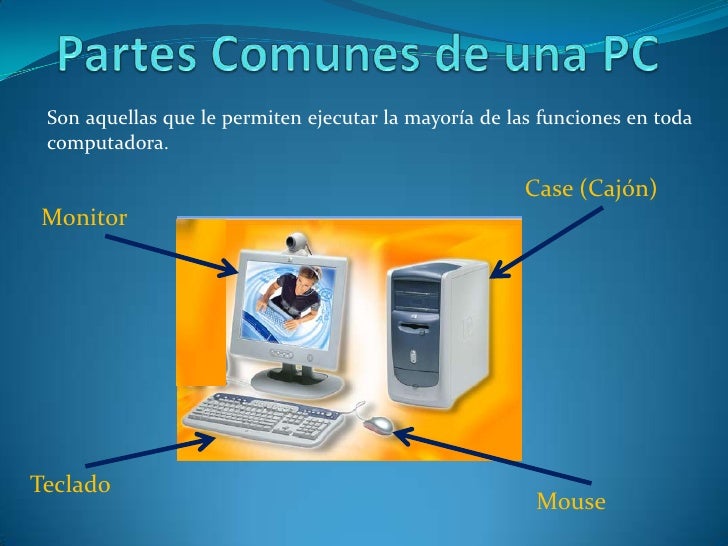

2. Partes comunes de una PC

Son las que permiten ejecutar la mayoría de las funciones en toda computadora, tomando en cuente lo que se menciono con respecto al Mouse, se incluirá entre las partes comunes de la PC:

o Case (Cajón): es la parte de envoltura de los elementos de una computadora.

o Monitor: es el que muestra todos los trabajos que se estén elaborando en la computadora.

o Teclado: permite al usuario la escritura de órdenes, trabajos, etc, para que la computadora los

ejecute.

o Mouse : hace las veces del teclado, pero con la diferencia que solamente puede ejecutar funciones

que requieran de uno o dos clic.

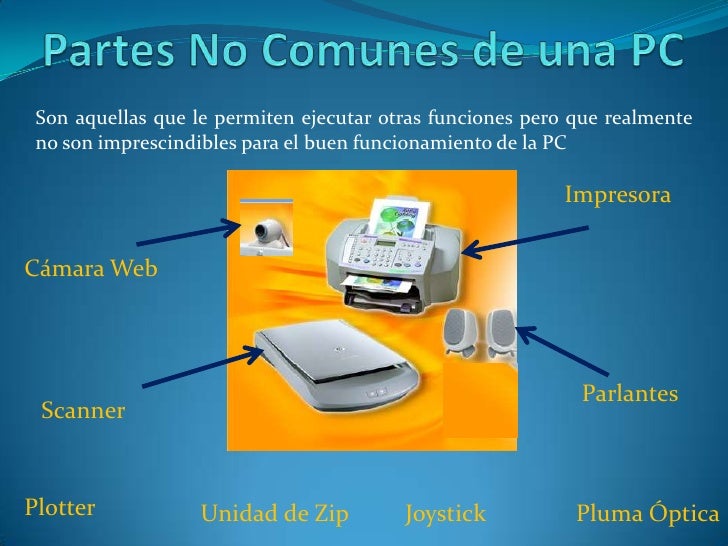

3. Partes NO comunes de una PC

Son las que permiten ejecutar otras funciones, pero que realmente no son imprescindibles para el buen funcionamiento de toda computadora:

o

Impresora: permite la impresión de los trabajos desarrollados en la computadora, pero aunque la

mayoría de los usuarios tiene junto con su computadora una impresora, la misma no es necesaria

para la elaboración de los trabajos que el usuario determine desarrollar.

o

Joystick: es parecido al Mouse, con la diferencia que se utiliza más que todo para la ejecución de

juegos.

o

Cámara: muy útil en nuestro medio, para tomar fotografías, videos, etc., pero totalmente

innecesaria para el desarrollo de la mayoría de los programas.

o

Scanner: hoy en día, este dispositivo se hace mas necesario en ciertos trabajos, mas que todo en

el área de diseño grafico, pues permite el escáner de cualquier trabajo que se encuentre en papel

impreso, para posteriormente pasarlo a la computadora por medio de cualquier programa.

o

Unidades Zip y Jazz: tienen la misma función que las disqueteras, con la diferencia que poseen

una mayor capacidad de almacenamiento, aunque no como los discos duros.

o

Plotter: dispositivos con las mismas funciones que una impresora, pero mas utilizadas en la

impresión de trabajos mas grandes en tamaño que los tipos de papel que utiliza una impresora, es

el mas útil en la impresión de planos.

o

Pluma Óptica: es parecido a los lápices de las Palm, su función es la misma solo que en una

computadora.

Capítulo No.4

Periféricos Periféricos

I. Objetivo General

Periféricos

II. Objetivos específicos

Conocer los diferentes periféricos que forman parte de una PC

1. Generalidades

Se les llama también como dispositivos, y se les llama así porque van conectadas al case o cajón, esto

significa que toda parte de la computadora que vaya conectada al case, se le llamara periférico, entre estos tenemos los siguientes:

2. Monitor

Dispositivo de salida que permite la presentación del software, así como los resultados del trabajo que se este realizando.

- Su clasificación es:

o Hércules: monocromáticos color ámbar y negro, su capacidad de visualización es bastante baja.

o

EGA: en monocromático y a color, su capacidad es muy baja.

o

VGA: también monocromático y a color, de mayor capacidad que los anteriores.

o

SVGA: los de mayor capacidad de despliegue de sus colores en píxeles.

o

LCD: se conocen como Flatron, su pantalla es similar a las de las calculadoras, tienen la enorme

ventaja que no afecta la vista. El tamaño de los monitores va de 14” hasta 21”.

3. Teclado

Dispositivo de entrada que permite la comunicación entre el usuario y la PC.

Existen 2 tipos:

o

XT: de 88 teclas, ya no se utilizan.

o

AT: de 101 y 102 teclas, son los utilizados en la actualidad.

Además existe la siguiente clasificación según su forma:

o

Normal: presenta la forma normal de todo teclado.

o

Ergonómico: su nombre proviene a la disposición de las teclas, para dar una mayor comodidad al

usuario al momento de colocar las manos encima del teclado, esto hace que se trabaje más

cómodamente.

Otra clasificación importante es según su conector:

o

Teclado Standard: su característica es el conector el cual es mas grande que el otro tipo, se

utilizan mas en las PC’s clones anteriores a las actuales.

o

Teclado PS/2: su conector es igual al Mouse PS/2, es mas pequeño que el anterior, se utiliza mas

que todo en las PC’s de marca, como la Compaq, IBM, Nec, pero también aparece en las PC clones

nuevos.

4. Mouse

Dispositivo de entrada, ya que hace las veces del teclado, en cuanto a las teclas de los cursores y la tecla

Enter.

Al igual que el teclado, su clasificación importante es:

Mouse Standard: su característica es el conector el cual es serial (COMM1), se utilizan mas en las PC’s

clones, pero también vienen en las de marca.

o Mouse PS/2: su conector es igual al teclado PS/2, por lo que se deberá tener cuidado de no

conectar el Mouse donde va el teclado o al contrario.

5. Impresora

Dispositivo de salida que permite la salida de los trabajos en papel impreso.

Existen diferentes tipos:

o

Matriz: Utiliza una cabeza matriz de puntos, con cinta de impresión. La durabilidad de este tipo de

impresoras es excelente, esto significa que en comparación con los demás tipo, es una impresora

de guerra, pues es muy difícil que tenga problemas, además que tiene la ventaja que su cinta es de

larga duración (un aprox. De 8 – 10 resmas de papel: entre 4,000 a 5,000 hojas), puede

llegar a costar hasta 5 veces lo que cuesta una impresora de burbuja.

Existen dos tipos:

•

Carro angosto: son las impresoras pequeñas, de 80 columnas, como por ejemplo la Epson

LX-300, con 9 pines.

•

Carro ancho: las impresoras grandes, de 250 columnas, como la Epson LQ-2180, con 24

pines. Su conexión por lo general es al puerto paralelo.

o Burbuja: Utiliza cartuchos de tinta. La durabilidad es bastante poca, a excepción de ciertas

impresoras de este tipo, pero por lo general tienden a durar mucho menos que la impresora de

matriz, su consumo por cartucho es aprox. De 2 – 3 resmas de papel: entre 1000 a 1500 hojas, pero

tiene la ventaja de que su calidad en comparación con la anterior es mucho mejor. Su costo varía

dependiendo la marca y el modelo, pero es mas barata que la anterior.

Existe variedad de marcas, pero su conexión es Standard, puede ser al puerto paralelo o bien al

puerto USB, por lo general, las impresoras nuevas solo vienen al puerto USB.

o Láser: Utiliza un toner parecido a los que utilizan las fotocopiadoras, su durabilidad es bastante

buena, mucho mejor que la de burbuja, pero con ciertas excepciones en las impresoras láser,

siempre es mas duradera la de matriz, pero tiene la enorme ventaja que cada toner puede llegar a

imprimir en ciertas impresoras hasta un aprox. De 10 – 12 resmas de papel: entre 5,000 a 6,000

hojas, mostrando una calidad de impresión inmejorable.

La calidad de las impresoras se mide en dpi, esto es la cantidad de píxeles que puede desplegar la

impresión:

• Las de peor calidad son la matriciales, con un máximo de 600 dpi

• Luego siguen las de burbuja, estas varían según su costo, hasta 2,400 dpi

• Por ultimo las láser, al igual que las de burbuja, varían hasta 2,400 dpi.

Todas las impresoras tienen memoria Ram, cuya función es la de almacenar el trabajo a imprimir; a mas

memoria, mayor será la velocidad de la impresión

6. Scanner

Dispositivo que permite la captación de trabajo que es desee almacenar en la computadora, pueden ser

imágenes, textos, etc., tomando en cuenta que los scanner de hoy en día, permiten el escáner de textos

para poder editarlos y modificarlos según criterios del usuario. Es lo contrario de la impresora, pues esta

permite la salida de información, mientras que el scanner permite la entrada de información a la

computadora.

Al igual que las impresoras, la calidad de un scanner se mide en dpi y alcanzan hasta 2,400 dpi en ciertos

scanner.

También en su conexión se asemejan con las impresoras, pues vienen para puertos paralelos y para USB

(este es el normal en los últimos scanner).

7. Cámaras Digitales

Su trabajo es similar que el del scanner, pues permite la entrada de información, con la diferencia que es en

forma de fotografías o de videos, su calidad se mide en píxeles, por lo general las cámaras Web de hoy en

día tienen hasta 5.2

Mega píxeles. Su conexión es USB.

Capítulo No.5

Componentes de H Componentes de Hardware ardware ardware

I. objetivos generales

Conocer el concepto de hardware en informática

II. objetivos específicos

Conocer la pantalla de Dreamweaver y sus diferentes secciones; diseños secciones

III. Contenido

1. Generalidades

2. Categorías de computadoras

3. Sistema informático

4. CPU (unidad central de proceso)

5. Dispositivos de entrada

6. Dispositivos de almacenamiento

7. Dispositivos de salida

8. Sistemas operativos

1. Generalidades

La invención del microchip permitió reducir el tamaño de las computadoras, primero lo suficiente para colocarlos encima de la mesa, y mas tarde para llevarlos en la mano. Los dispositivos de mano mas completos disponen de varios megabyte (millones de caracteres) de espacios para almacenar archivos,Enorme capacidad de cálculos, con utilidades de hojas de cálculos gráficos, y los medios necesarios para enviar y recibir correo electrónico y recorrer Internet.

2. Categorías de computadoras

Todas las computadoras digitales modernas son similares conceptualmente con independencia de su

tamaño. Sin embargo, pueden dividirse en varias categorías según su precio y rendimiento.

2.1 La computadora personal

Es una maquina de costo relativamente bajo y por lo general de tamaño adecuado para un escritorio

(algunos de ellos, denominados portátiles, o laptops, son lo bastante pequeño como para caber en un

maletín); la estación de trabajo, un microordenador con gráficos mejorados y capacidades de

comunicaciones que lo hacen especialmente útil para el trabajo de oficina.

2.2 La Mini computadora

Es una computadora de mayor tamaño que por lo general es demasiado caro para el uso personal y que es

apto para compañías, universidades o laboratorios.

2.3 Mainframe

Es una gran maquina de alto precio capaz de servir a las necesidades de grandes empresas,

departamentos gubernamentales, instituciones de investigación científica y similares (las maquinas mas grandes y mas rápidas dentro de esta categoría se denominan supercomputadoras).

3. Sistema Informático

Un sistema informático suele estar compuesto por una unidad central de proceso (CPU), dispositivos de entrada, dispositivos de almacenamiento y dispositivos de salida.}

3.1 CPU

La CPU incluye una unidad aritmético-lógica (ALU), registros, sección de control y bus lógico. La unidad aritmético-lógica efectúa las operaciones aritméticas y lógicas. Los registros almacenan los datos y los resultados de las operaciones. La unidad de control regula y controla diversas operaciones. El bus interno conecta las unidades de la CPU entre si y con los componentes externos del sistema. En la mayoría de las computadoras, el principal dispositivo de entrada es el teclado. Dispositivos de almacenamiento son los discos duros, flexibles (disquetes) y compactos (CD).

3.2 Elementos de una computadora

Una computadora es un sistema compuesto de cinco elementos diferenciados:

a. Una CPU (unidad central de proceso)

b. Dispositivos de entrada

c. Dispositivos de almacenamiento de memoria

d. Dispositivos de salida

e. Una red de comunicaciones, denominada bus, que alcanza todos los elementos del sistema y conecta a esta con el mundo exterior.

4. CPU (unidad central de proceso)

La CPU puede ser un único chip o una serie de chip que realizan cálculos aritméticos y lógicos y que

temporizan controlan las operaciones de los demás elementos del sistema. Las técnicas de miniaturización y de integración han posibilitado el desarrollo de un chip de CPU denominado microprocesador, que incorpora un sistema de circuitos y memoria adicionales. El resultado son unas computadoras más pequeñas y la reducción del sistema de circuitos de soporte.

Los microprocesadores se utilizan en la mayoría de las computadores personales de la actualidad.

La mayoría de los chip de CPU y de los microprocesadores están compuestos de cuatro secciones

funcionales:

a. Una unidad aritmética/lógica

b. Unos registros

c. Una sección de control

d. Un bus interno

Todo bajo control

La sección de control tiene tres tareas principales:

a. temporiza y regula las operaciones de la totalidad del sistema informático

b. Descodificador de instrucciones; lee las configuraciones de datos en un registro designado y las convierte en una actividad, como podría ser sumar o comparar

c. Unidad introductora; indica en que orden utilizará la CPU las operaciones individuales y regula la cantidad

de tiempo de CPU que podrá consumir cada operario.

Bus

El ultimo segmento de un chip de CPU o microprocesador es su bus interno, una red de líneas de

comunicación que conecta dos electos internos del procesador y que también lleva hacia los conectores

externos que enlazan al procesador con los demás elementos del sistema informático. Los tres tipos de bus de la CPU son:

a. El bus de control, que consiste en una línea que detecta las señales de entrada y de otra línea que

genera señales de control desde el interior de la CPU

b. El bus de dirección, una línea unidireccional que sale desde el procesador y que gestiona la ubicación de

los datos en las direcciones de la memoria

c. El bus de datos, una línea de transmisiones bidireccional que lee los datos de la memoria y escriba

nuevos datos en esta.

5. dispositivos de entrada

Entre los dispositivos de entrada tenemos los siguientes:

a. Lápiz óptico

Los lápices ópticos son punteros son punteros electrónicos que permiten al usuario modificar los diseños en pantalla. Este puntero, que se sostiene en la mano, contiene sensores que envían señales ala computadora cada vez que se registra luz. La pantalla de la computadora no se enciende entera, sino fila por fila 60 beses por segundo, mediante un haz de electrones. Por ello, la computadora puede determinar la posición del lápiz cada vez que detecta el haz de electrones. Los lápices ópticos suelen utilizarse en la tecnología CAD/CAM (diseño y fabricación asistidos por computadora) debido a su gran flexibilidad.

b. Teclado

El dispositivo de entrada mas común es un teclado similar al de las maquinas de escribir. La información introducida con el mismo, es transformada por la computadora en modelos reconocibles.

c. Joysticks y el ratón o Mouse

Convierte el movimiento físico en movimiento dentro de una pantalla de la computadora.

d. Escáneres luminosos

Leen palabras o símbolos de una página impresa y los traducen a configuración electrónicas que el

ordenador puede manipular y almacenar.

e. Módulos de reconocimiento de voz

Convierte la palabra hablada en señales digitales comprensibles para la computadora.

Nota: También es posible utilizar los dispositivos de almacenamiento para introducir datos en la unidad de procesos.

6. Dispositivos de almacenamiento

Entre los dispositivos de entrada tenemos los siguientes:

a. CD-ROM

El CD-ROM es un estándar de almacenamiento de archivos informáticos en disco compacto que se

caracteriza por ser de solo lectura.

b. Memoria

Los tipos de memoria son: RAM y ROM

Los sistemas informáticos pueden almacenar los datos tanto interna (en la memoria) como externamente

(en los dispositivos de almacenamiento). Internamente, las instrucciones o datos pueden almacenarse por un tiempo en los chips de silicio de la RAM (memoria de acceso aleatorio) montados directamente en la placa de circuitos principal de la computadora, o bien en los chips montados en tarjetas periféricas conectadas a las placas de circuito principal del ordenador.

Estos chip de RAM constan de conmutadores sensibles a los cambios de la corriente eléctrica. Los chips de

RAM estática conservan sus bits de datos mientras la corriente siga fluyendo a través del circuito, mientras

que los chips de RAM dinámica (DRAM, acrónimo de Dynamic Random Access Memory) nenecitas la aplicación de tenciones altas o bajas a intervalos regulares aproximadamente cada dos milisegundos para no perder su información.

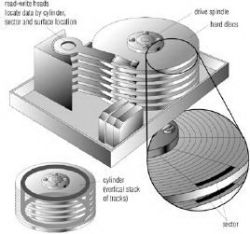

d. Dispositivo de almacenamiento externo

Los dispositivos de almacenamiento externos, que pueden residir físicamente dentro de la unidad de

proceso principal de la computadora, están fuera de la placa de circuitos principal. Estos dispositivos

almacenan los datos en forma de carga sobre un medio magnéticamente sensible, por ejemplo una cinta desonido o, lo que es mas común, sobre un disco revestidote una fina capa de partículas metálicas.

Los dispositivos de almacenamiento externo mas frecuentes son los disquetes y los discos duros, aunque la mayoría de los grandes sistemas informáticos utilizan bancos de unidades de almacenamiento en cinta magnética.

7. Dispositivos de salida

Estos dispositivos permiten al usuario ver los resultados de los cálculos o de las manipulaciones de datos de la computadora. El dispositivos de salida mas común es la unidad de visualización (VDU, acrónimo de video Display Unit), que es consiste en un monitor que presenta los caracteres y gráficos en una pantalla similar a la del televisor, aunque los ordenadores pequeños y portátiles utilizan hoy pantallas de cristal liquido (LCD, acrónimo de liquid cristal display) o electro luminiscentes. Otros dispositivos de salida más comunes son las impresoras y los modem. Un Modem enlaza dos ordenadores transformando las señales digitales en analógicas para que los datos puedan transmitirse a través de las telecomunicaciones.

8. Sistemas operativos

Los sistemas operativos internos fueron desarrollados sobre todo para coordinar y trasladar los flujos de datos que procedían de fuentes distintas, como las unidades de disco o los coprocesadores (chips de procesamiento que ejecutan operaciones simultáneamente con la unidad central, aunque son diferentes).

Capítulo No.6

Introducción a las Redes Introducción a las Redes(Conceptos Básicos)

I. Objetivo General

Introducción al sistema de redes

II. Objetivos específicos

Conocer los conceptos básicos en un sistema de redes

1. Generalidades

El presente manual esta orientado a aquellas personas que deseen tener conocimientos básicos sobre elconcepto de redes y las comunicaciones, el impacto que han tenido en nuestro medio en el área de la

informática trabajando en el ambiente mas utilizado por los usuarios, como ser el Windows, ya sea en

plataforma 95/98/Me/2000/XP o NT.

En este manual se verán la forma de cómo se instala y administra una red, desde su preparación en el disco

duro, su instalación en una o mas formas y su administración para los diferentes usuarios que manejaran el

sistema de la red.

Actualmente se manejan los siguientes tipos de redes:

o Windows NT Server y Workstation

o Windows 2000 Server

o Las llamadas de punta

o Las llamadas redes de mentiras, con la utilización del Cable Link

Esperamos que sea de buena utilidad.

2. Conceptos básicos.

¿Qué es una Red?

Una red es la unión de mas de dos computadoras a través de un hardware (cables, conectores, tarjetas,

etc.) y que utilizan un mismo software para comunicarse entre si como el Windows.

Una de las mejores definiciones sobre la naturaleza de una red es la de identificarla como un sistema de comunicaciones entre computadoras.

Como tal, consta de un soporte físico que abarca cableado y placas adicionales (tarjetas de Red) en las computadoras y un conjunto de programas que forma el sistema operativo de red.

Esquema Básico de una Red

El propósito principal de la unión de dos computadoras en red es la de compartir recursos que

permitan al usuario la utilización de los mismos desde cualquier punto según donde se encuentre,

siempre y cuando ese punto se encuentre conectado a la Red, los recursos mas utilizados son:

o Información

o Impresoras

o Paquetes

o Comunicación

o Etc.

Ventajas aportadas por el uso de una red.

o Mantener bases de datos actualizadas instantáneamente y accesibles desde distintos

puntos de la red.

o En cuanto a los usuarios es la capacidad de comunicación entre estaciones de trabajo, uso

de programas y archivos compartidos.

o Facilitar la transferencia de archivos entre miembros de un grupo de trabajo.

o Compartir periféricos caros (impresoras láser, plotters, discos ópticos, etc.).

o Bajar el costo comprando licencias de uso múltiple en vez de varias licencias individuales.

o Mantener versiones actualizadas y coherentes del software

o Facilitar la copia de respaldo de los datos, bien sea desde el servidor o desde cualquiera de

las terminales que estén conectadas en la red.

o Correo electrónico

o Comunicarse con otras redes

o Mantener usuarios remotos vía modem.

o En relación al mantenimiento, copias de seguridad compartida, seguridad de acceso y

seguridad de información.

Lo que se busca en una red es la comunicación entre varias computadoras

Si las terminales en la red carecen de disquetera, además se puede

o Evitar el uso ilegal del software, así como el hurto de información.

o Evitar el ingreso de virus

o Facilitar el acceso al sistema para usuarios inexpertos, ya que ingresa directamente a

ejecutar sus aplicaciones.

3. Tipos de computadoras en una Red

Se tiene el concepto equivocado que las computadoras que forman parte de una red, son diferentes a las computadoras personales. Toda computadora puede pasar a formar parte de un sistema de red.

En una red existen dos tipos de computadoras:

o Un servidor o esclavo es la computadora principal de una red ya que esta es la encargada de de

abastecer de información a las demás computadoras conectadas en la misma, como su nombre lo

indica, se encarga de servir a las demás computadoras.

Su configuración deberá ser de acuerdo al sistema que se utilice, pueden ser servidores desde 386

(para los sistemas que se utilizaban anteriormente como ser Novell Netware), hasta Pentium IV,

según la conveniencia, bien sea de la empresa que necesite el servido, o de los requerimientos

necesarios para el trabajo que tenga que realizar.

Capítulo No.7

Clasificación de las Redes Clasificación de las Redes las Redes

I. Objetivos Generales

Introducción al Sistema de Redes

II. Objetivos específicos

Conocer los conceptos básicos en un Sistema de Redes

1. Generalidades

Las redes dependen de varios aspectos para su buen funcionamiento, por lo que es necesario establecer la clasificación necesaria para conocer el funcionamiento de cada tipo de Red.

2. Según distancia de Y Transmisión

Las redes para su buen funcionamiento, depende en gran medida de la distancia de transmisión, pues uno de los mayores inconvenientes de una red, es la capacidad limitada en cuanto a que distancia soporta el cableado para la transmisión de los datos.

La clasificación es la siguiente

o LAN (Local Área Netware)

Red de área local, es el significado en español.

Sus características:

• Este tipo de redes es utilizado en pequeños edificios o en escuela de computación

• Puede utilizarse con cable coaxial o UTP

• Su distancia máxima de transmisión es de 135 metros de cable coaxial y 185 en UTP

Ej.: el laboratorio de computación de una Institución Educativa

o MAN (Metropolitan Área Netware)

Red de área metropolitana, su significado en español

Sus características:

• Este tipo de redes es capaz de cubrir pequeñas ciudades como por ejemplo Tegucigalpa o ciudad de

Guatemala, es para una red en una ciudad

• Generalmente se utiliza en instituciones bancarias.

Ej.: el centro de computo de un banco a nivel nacional

• WAN (Wide Área Netware)

Red de alcances extensos

Sus características:

• Este tipo de red puede cubrir continentes enteros

• Utilizan redes vía MODEM

El ejemplo mas claro es el Internet.

Según la Topología

Topología:

Se dice topología a la figura que forman las computadoras que se encuentran conectadas a una Red. Es decir, como van conectadas en la Red.

Se refiere solamente a la forma, pero no es estrictamente esa forma, si no la forma que asemeja, según la topología que se utiliza.

De allí que la clasificación que se presenta en la siguiente pagina, nos muestra las forman en que se

estructuran las diferentes topologías a utilizar en una Red.

De acuerdo a la topología se clasifican en:

o Topología Anillo

Sus características:

• Es la que se utilizaba en los años 80.

• Es la mas barata.

• La menos conveniente y la menos utilizada por la velocidad de transmisión de los datos (en la

actualidad ya no se utiliza), porque es demasiado lenta ya que utiliza alambre alambre de cobre de un

solo hilo, y el cobre entre mas larga es la distancia de transmisión de datos, mas resistencia pone al

paso de la transmisión.

Esta topología tiene dos grandes desventajas:

• Es demasiado lenta al momento de transmitir y recibir información.

• Si una computadora falla el resto de las computadoras fallan (se cae el sistema)

o Topología Bus Lineal

Sus características son:

• Era la mas utilizada a principios de los años 90, pero hoy en día no es la mejor

• Se conoce como bus lineal por la forma en que las terminales están conectadas una detrás de la otra

como si fueran los vagones de un tren

• El mantenimiento de esta topología de RED es barata ya que todos los componentes que la forman se encuentran accesibles en el mercado

• Utiliza unos terminadores o puntas que se conectan en la ultima de las computadoras conectadas al

sistema.

Esta topología tiene una gran desventaja

• Si uno de los cables falla el resto de las computadoras no se pueden comunicar (se cae el sistema).

o Los dos tipos de topología anteriores utilizan

• El cable coaxial

• Conector BNC: para los extremos del cable.

• Conector en T: sirve de unión de los cables y se coloca en la tarjeta de red.

• Tarjeta de red que tenga el conector BNC respectivo para su conexión con el conector en T.

Mientras que la topología en Bus o Lineal utiliza además:

• Un terminadores el cual se conecta en la última Terminal de la Red.

Además que son muy sensibles a las interferencias magnéticas.

Estos tipos de topologías se utilizaban anteriormente, por razones de costos, ya que los productos utilizados en ellas, son los mas baratos del mercado, en comparación con los productos de la topología estrella.

o Topología Estrella

Sus características:

• Esta Topología es la mejor pero es la mas cara

• Es la mejor porque los datos viajan en forma independiente desde el servidor a cada Terminal y

viceversa.

• La gran ventaja que tiene esta topología es que si una computadora falla esta no afecta al resto del

sistema.

Otras características son:

• Utilizan un HUB o concentrador de señales el cual se encarga de distribuir la señal de el servidor a las

terminales conectadas a el.

• Utiliza el cable UTP conocido por el nombre de cable telefónico, por el parecido al mismo.

• Utiliza los conectores RJ45.

• Es menos sensible que las dos anteriores.

• Tiene la enorme ventaja que las terminales son independientes una de las otra, por lo que si uno de los

cables se deteriora, solamente la computadora conectada con ese cable dejara de funcionar en el

sistema.

Según su Funcionamiento

Existen formas de conectar dos o más computadoras, pero eso no significa que sean redes en el buen

sentido de la palabra.

Esto significa que no porque dos PC estén conectadas entre si, ya forman un sistema de redes propiamente dicho, ya que para hacer buen uso de la palabra red es cuando hay más de dos PC’s conectadas, de allí la siguiente clasificación:

o Redes Reales

Son aquellas que funcionan con su propio software, es decir, este tipo de redes utilizan un software

especial creado específicamente para el uso de redes, además de utilizar los dispositivos necesarios

para el funcionamiento del sistema.

Características:

• Por su seguridad son las mas utilizadas

• Son las mas caras, pues como se dijo anteriormente, necesitan un software especial para Redes, lo que

representa un costo adicional.

• Utilizan cableado para Red.

• Utilizan una tarjeta de Red (interfaz)

• Pueden utilizar cualquier tipo de topología, aunque la mas recomendada es la topología estrella.

• Utiliza uno o mas servidores, esta es quizá la característica mas importante en este tipo de redes

• Son ejemplos:

Novell Netware

Windows NT

Windows 2000 Server

o Redes de punta

Al contrario que las Redes Reales este tipo de Red NO utiliza software especial para redes, si no que

utiliza el mismo software que se utiliza en una PC (Por ejemplo el Windows 95, 98, me, 2000 o XP),

pero siempre utiliza la tarjeta de Red y el cableado respectivo.

Características:

• No poseen la misma seguridad que las anteriores, pero siempre tienen un buen margen de seguridad.

• Son mas baratas que las anteriores, pues como se dijo anteriormente, NO necesitan el software

especial para Redes, lo que representa un ahorro al momento de los gastos.

• Utilizan cableado para Red.

• Utilizan una tarjeta de Red (interfaz)

• También pueden utilizar cualquier tipo de topología, aunque la mas recomendada siempre es la

Topología Estrella.

• No utilizan servidores, al igual que en las redes de punta, esta característica es la mas interesante, pues

cada PC puede ser un servidor o una Terminal.

• Son ejemplos:

Windows 3.11

Windows 65

Windows 98

Windows me

Windows 2000

Windows XP

o Redes de Mentira

Son las que parecen redes pero NO son Redes, aunque su funcionamiento es casi similar en cuanto a

conectar dos computadoras.

Características

• No utiliza software especial para redes, en cambio utiliza el mismo software de la PC o bien de otro

tipo.

• NO utiliza tarjetas de red ni cableado especifico para redes, pues hace uso de los puertos de

comunicación de la P, como ser el LPT1 y los COM1 y COM2, además se utiliza el llamado Cable

Laplink ya sea serial o paralelo.

• son las mas baratas, pues este tipo de Red ni siquiera utiliza tarjetas ni cable especial, lo que

abarata su costo.

• NO utiliza tipo alguno de topología, pues solamente se pueden conectar dos computadoras por

medio del cable cable laplink.

• Son ejemplos:

DOS con los comandos Intersvr y el Interlink

Norton Comander (comandante Norton) para DOS

Norton Comander (comandante Norton) para Windows

Laplink para Windows

Capítulo No.8

I. Objetivo General

Conocer el concepto de los virus en informática.

II. Objetivos específicos.

Conocer los diferentes aspectos de los virus desde su aparición, detección y evolución.

1. Introducción

Virus (Informática), programa de computadora que se reproduce a si mismo e interfiere con el hardware de

una computadora o con un sistema operativo (el software básico qué controla la computadora). Los virus están diseñados para reproducirse y evitar su detección. Como cualquier otro programa informático, un virus debe ser ejecutado para que funcione: es decir, la computadora debe cargar el virus desde la memoria de la computadora y seguir sus instrucciones. Estas instrucciones se conocen como carga activa del virus. La carga activa puede transformar o modificar archivos de datos, presentar un determinado mensaje o provocar fallos en el sistema operativo.

El objetivo de un virus es destruir su computadora.

1.1 Otros programas nocivos además de los virus

Existen otros programas informáticos nocivos similares a los virus, pero que no cumplen ambos requisitos de reproducirse y eludir su detección. Estos programas se dividen en tres categorías:

a. Caballos de Troya

b. Bombas Lógicas

c. Gusanos

Caballos de Troya

Un caballo de Troya aparenta ser algo interesante e inocuo, por ejemplo un juego, pero cuando se ejecuta puede tener efectos dañinos.

Bomba Lógica

Una bomba lógica libera su carga activa cuando se cumple una condición determinada, como cuando se alcanza una fecha u hora determinada o cuando se teclea una combinación de teclas.

Una bomba de tiempo se activa al cumplirse una condición.

Gusano

Un gusano se limita a reproducirse, pero puede ocupar memoria de la computadora y hacer que sus

procesos vayan más lentos.

2. Como se reproducen las infecciones de los virus

Los virus informáticos se difunden cuando las instrucciones o código ejecutable que hacen funcionar los

programas pasan de una computadora a otra. Una vez que un virus esta activado, puede reproducirse

copiándose en discos flexibles, en el disco duro, en programas informáticos legítimos o a través de redes informáticas. Estas infecciones son mucho más frecuentes en PC que en sistemas profesionales de grandes computadoras, porque los programas de las PC se intercambian fundamentalmente a través de discos flexibles o de redes informáticas no reguladas.

Los virus funcionan, se reproducen y liberan sus cargas activas solo cuando se ejecutan. Por eso, si una computadora esta simplemente conectada a una red informática infectada o se limita a cargar un programa infectado, no se infectara necesariamente. Normalmente, un usuario no ejecuta concientemente un código informático potencialmente nocivo; sin embargo, los virus engañan frecuentemente al sistema operativo de la computadora o al usuario informático para que ejecute el programa viral.

Un virus es un intruso que desea hacer daño

Algunos virus tienen la capacidad de adherirse a programas legítimos. Esta adhesión puede producirsecuando se crea, abre o modifica el programa legítimo. Cuando se ejecuta dicho programa, lo mismo ocurrecon el virus. Los virus también pueden residir en las partes del disco duro o flexible que cargan y ejecutan el sistema operativo cuando se arranca la computadora, por lo que dichos virus se ejecutan automáticamente.

En las redes informáticas, algunos virus se ocultan en el software que permite al usuario conectarse al

sistema.

3. Especies de virus

Existen seis categorías de virus:

a. Parásitos

b. Del sector de arranque inicial

c. Multipartitos

d. Acompañantes

e. De vinculo

f. De fichero de datos

Virus Parásitos

Los virus parásitos infectan ficheros ejecutables o programas de la computadora. No modifican el contenido

del programa huésped, pero se adhieren al huésped de tal forma que el código del virus se ejecuta en

primer lugar. Estos virus pueden ser de acción directa o residentes. Un virus de acción directa selecciona

uno o más programas para infectar cada vez que se ejecuta. Un virus residente se oculta en la memoria del

ordenador e infecta un programa determinado cuando se ejecuta dicho programa.

Virus del sector de arranque.

Los virus del sector de arranque inicial residen en la primera parte del disco duro o flexible, conocida como sector de arranque inicial.

Virus Multipartitos

Los virus multipartitos combinan las capacidades de los virus parásitos y del sector de arranque inicial, y pueden infectar tanto ficheros como sectores de arranque inicial.

Virus Acompañantes

Los virus acompañantes no modifican los ficheros, si no que crean un nuevo programa con el mismo

nombre que un programa legitimo y engañan al sistema operativo para que lo ejecute. Los virus de vínculo modifican la forma en que el sistema operativo encuentra los programas, y lo engañan para que ejecute primero el virus y luego el programa diseñado.

4. Tácticas antivíricas

4.1 Preparación y Prevención

Los usuarios pueden prepararse frente a una infección viral tomando en cuenta las siguientes

recomendaciones:

a. Creando regularmente copias de seguridad del software original legítimo y de los ficheros de datos,

para poder recuperar el sistema informático en caso necesario.

b. Copiar en un disco flexible el software del sistema operativo y proteger el disco contra escritura,

para que ningún virus pueda sobrescribir el disco.

c. Obteniendo los programas de fuentes legitimas, empleando una computadora en cuarentena para

proteger los nuevos programas y protegiendo contra escritura los discos flexibles siempre que sea

posible.

Un Anti-virus es como un policía cuyo objetivos es proteger la propiedad privada

4.2 Detección de virus

Para detectar la presencia de un virus pueden emplearse varios tipos de programas antivíricos, entre los cuales tenemos los siguientes:

Los programas de rastreo

Estos programas pueden reconocer las características del código informático de un virus y buscar estas características en los ficheros de las computadoras. Como los nuevos virus tienen que ser analizados cuando aparecen, los programas de rastreo deben ser actualizados periódicamente para resultar eficaces.Algunos programas de rastreo buscan características habituales de los programas virales; suelen ser menos

fiables.

Los programas caparazones de integridad establecen capas por las que debe pasar cualquier orden de

ejecución de un programa. Dentro del caparazón de integridad se efectúa automáticamente una

comprobación de suma, y se detectan programas infectados no se permite que se ejecuten.

4.3 Contención y recuperación

Una vez detectada una infección viral, esta puede contenerse de la siguiente forma:

a. Aislando inmediatamente las computadoras de la red.

b. Deteniendo el intercambio de ficheros y empleando sólo discos protegidos contra escritura.

Utilice cualquier medio posible para aniquilar los virus de su computadora

Para que un sistema informático se recupere de una infección viral debe considerarse lo siguiente:

a. Hay que eliminar el virus. Algunos programas antivirus intentan eliminar los virus detectados, pero a veces los resultados no son satisfactorios.

b. Se obtienen resultados mas fiables desconectando la computadora infectada, arrancándola de

nuevo desde un disco flexible protegido contra escritura, borrando los ficheros infectados y

sustituyéndolos por copias de seguridad de ficheros legítimos y borrando los virus que pueda haber

en el sector de arranque inicial.

5. Estrategias Virales

Los autores de un virus cuentan con varias estrategias para escapar de los programas antivirus y propagar

sus creaciones con más eficacia, por lo cual tenemos los siguientes tipos de virus:

a. Los llamados virus polimorfitos

Efectúan variaciones en las copias de sí mismos para evitar su detección por los programas de

rastreo.

b. Los virus sigilosos

Se ocultan del sistema operativo cuando este comprueba el lugar en que reside el virus, simulando

los resultados que proporcionaría un sistema no infectado.

c. Los virus llamados infectores rápidos

No solo infectan los programas que se ejecutan si no también los que simplemente se abren. Esto

hace que la ejecución d programas de rastreo antivírico en una computadora infectada por este tipo

de virus pueda llevar a la infección de todos los programas de la computadora.

d. Los virus llamados infectores lentos

Infectan los archivos solo cuando se modifican, por lo que los programas de comprobación de suma

interpretan que el cambio de suma es legitimo.

e. Los llamados infectores escasos

Solo infectan en algunas ocasiones: por ejemplo, pueden infectar un programa de cada 10 que se

ejecutan. Esta estrategia hace más difícil detectar el virus.

6. Historia

En 1949, el matemático estadounidense de origen húngaro John Von Neumann, en el instituto de estudios avanzados de Princeton (Nueva Jersey), planteó la posibilidad teórica de que un programa informático se produjera. Esta teoría se comprobó experimentalmente en la década de 1950 en los laboratorios Bell, donde se desarrollo un juego llamado Core Wars en el que los jugadores creaban minúsculos programas informáticos que atacaban y borraban el sistema del oponente e intentaban propagarse a través de el.

En 1983, el ingeniero eléctrico estadounidense Fred Cohen, que entonces era estudiante universitario, acuño el termino de “Virus” para describir un programa informático que se reproduce a si mismo. En 1985 aparecieron los primeros caballos de Troya, disfrazados como un programa de mejora de gráficos llamado EGABTR y un juego llamado NUKE-LA. Pronto les siguió un sinnúmero de virus cada vez más complejos. El virus llamado Brain apareció en 1986, y en 1987 se había extendido por todo el mundo. En 1988 aparecieron dos nuevos virus: stone, el primer virus de sector de arranque inicial, y el gusano de Internet, que cruzo estados unidos de un día para otro a través de una red informática. El virus Dark Avenger, el primer infector rápido, apareció en 1989, seguido por el primer virus polimorfito en 1990. En 1995 se creo el primer virus de lenguaje de macros, WinWord Concept.

Capítulo No.9

Sistemas Operativos Sistemas Operativos

I. Objetivo General

Conocer el concepto de los Sistemas Operativos

II. Objetivos específicos

Conocer los diferentes aspectos de los diferentes Sistemas Operativos

1. Introducción

Un sistema operativo, es un software básico que controla una computadora. El sistema operativo tiene tres

grandes funciones:

a. Coordinar y manipular el hardware de la computadora, como la memoria, las impresoras, las unidades

de disco, el teclado o el Mouse.

b. Organizar los archivos en diversos dispositivos de almacenamiento, como discos flexibles, discos duros,

discos compactos o cintas magnéticas.

c. Gestionar los errores de hardware y la perdida de datos.

2. Como funciona un sistema operativo

Los sistemas operativos controlan los diferentes procesos de la computadora. Un proceso importante es la

interpretación de los comandos que permiten al usuario comunicarse con la computadora. Existen dos

formas de indicar los comandos en un sistema operativo:

a. Por medio de textos y exigen que las instrucciones sean tecleadas.

b. Por medio de gráficos, y permiten al usuario comunicarse señalando y haciendo clic en un icono. Por lo

general, los intérpretes basados en gráficos son más censillos de utilizar.

Los sistemas operativos pueden ser de tarea única o multitarea.

2.1 Sistemas Operativos de tarea única

Los sistemas operativos de tarea única, más primitivos, solo pueden manejar un proceso en cada momento.

Por ejemplo, cuando la computadora esta imprimiendo un documento, no puede iniciar otro proceso ni

responder a nuevas instrucciones hasta que se termine la impresión.

2.2 Sistemas Operativos Multitarea

Todos los sistemas operativos modernos son multitarea y pueden ejecutar Varios procesos

simultáneamente. En la mayoría de las computadoras solo hay un CPU; un sistema operativo multitareas crea la ilusión de que barios procesos se ejecutan simultáneamente en el CPU. El mecanismo que se emplea mas a menudo para lograr esta alusión es la multitarea por segmentación de tiempos, en la que cada proceso se ejecuta individualmente durante un periodo de tiempo determinado. Si el proceso no finaliza en el tiempo asignado, se suspende y se ejecuta otro proceso.

Este intercambio de proceso se denomina conmutación de contexto. El sistema operativo se encarga de controlar el estado de los procesos suspendidos. También cuenta con un mecanismo llamado planificador que determina el siguiente el siguiente proceso que debe ejecutarse. El planificador ejecuta los procesos basándose en su prioridad para minimizar el retrazo percibido por el usuario. Los procesos parecen efectuarse simultáneamente por la alta velocidad del cambio de contexto.

3. Sistemas operativos actuales

Los sistemas operativos empleados normalmente son UNIX, Mac OS, MS-DOS, OS/2 y Windows-NT. EL UNIX y sus clones permiten múltiples tareas y múltiples usuarios. Su sistema de archivosproporcionaun método censillo de organizar archivos y permite la protección de archivos. Sin embargo, las instrucciones del UNIX no son intuitivas. Otros sistemas operativos multiusuarios y multitarea son OS/2, desarrollado inicialmente por Microsoft Corporation e Internacional Bussines Machines Corporation (IBM), y Windows-NT, desarrollado por Microsoft. El sistema operativo multitarea de las computadoras Apple se denomina Mac OS. El DOS y su sucesor, el MS-DOS, son sistemas de operativos populares entre los usuarios de computadoras personales. Solo permiten un usuario y una tarea.

4. Tecnologías futuras

Los sistemas operativos siguen evolucionando. Los sistemas operativos distribuidos están diseñados parasu uso en un grupo de computadoras conectado pero independiente que comparten recursos. En un sistema operativo distribuido, un proceso puede ejecutarse en cualquier computadora de la red

(normalmente, una computadora inactiva en ese momento) para aumentar el rendimiento de este proceso.

En los sistemas distribuidos, todas las funciones básicas de un sistema operativo, como mantener los

sistemas de archivos, garantizar un comportamiento razonable y recuperar datos en caso de fallos

parciales, resultan más complejas.

5. Sistema Operativo DOS

Sistema operativo de disco o DOS, es un termino genérico que describe cualquier sistema operativo

cargado desde dispositivos de disco al iniciar o reinicializar el sistema. También conocido como DOS

(acrónimo de Disk Operating System), en sus orígenes el termino diferenciaba entre los sistemas basadosen disco y los sistemas operativos de los microordenadores mas antiguos, basados en memoria o que solo soportaban cintas magnéticas o de papel.

6. Sistema Operativo Unix

UNIX, es un sistema operativo multiusuario que incorpora multitarea. Fue desarrollado originalmente por Ken Thompson y Dennos Ritchie en los laboratorios AT&T Bell en 1969 para su uso en mini computadoras.